Криптографически защищенное хранилище паролей

Предназначено для системных администраторов, технических директоров, DevOps-инженеров, разработчиков, а также всех, кому важно хранить секретную информацию в защищенном месте

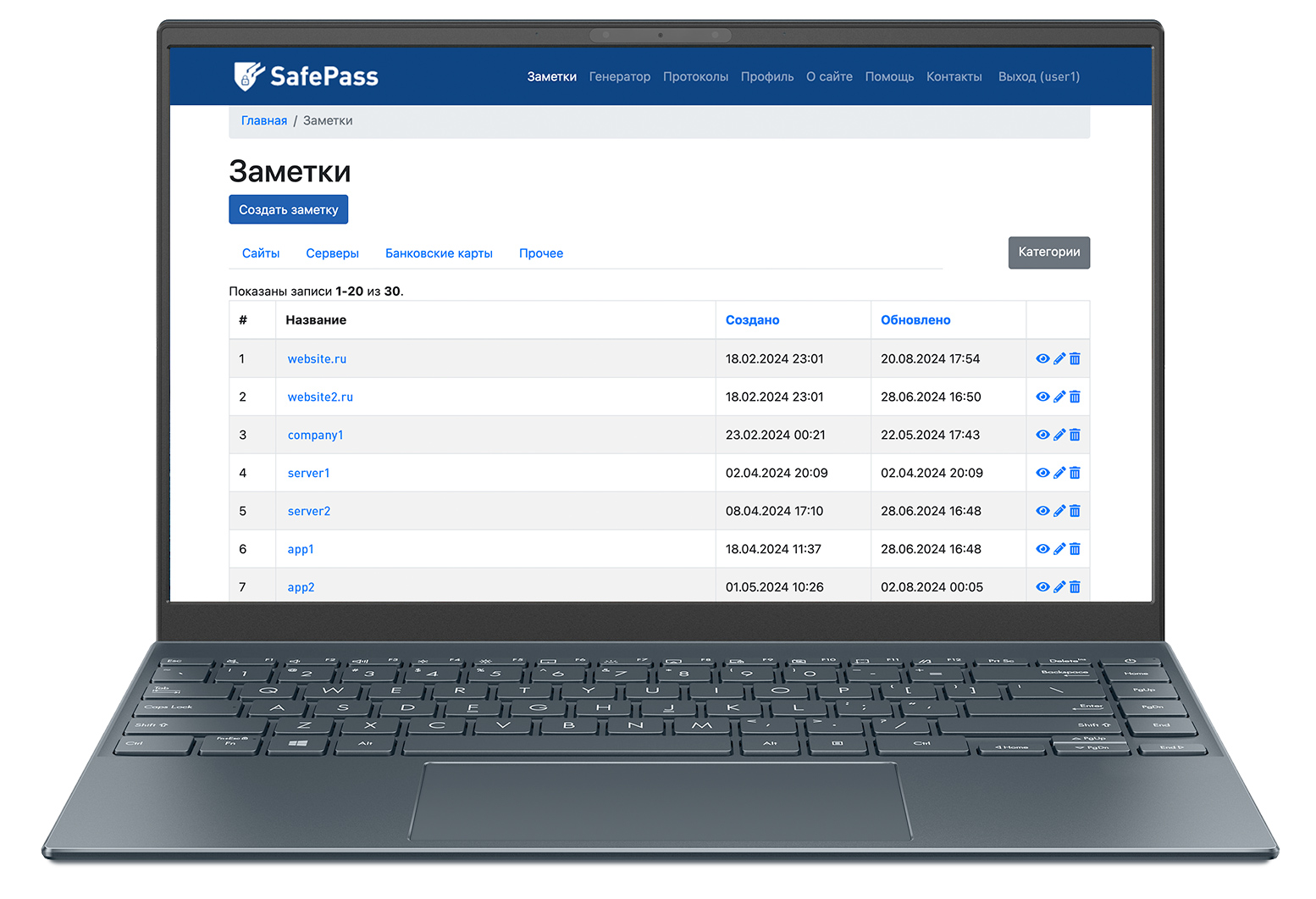

Хранение длинных списков паролей, настроек, доступов

В SafePass можно хранить длинные форматированные html-тексты объемом до 20 000 символов. Это могут быть списки доступов к серверам, их IP-адреса, SSH-ключи, статические и динамические ключи, токены, настройки серверов, окружения, баз данных, списки и группы пользователей, пути к важным файлам, повторяющиеся команды.

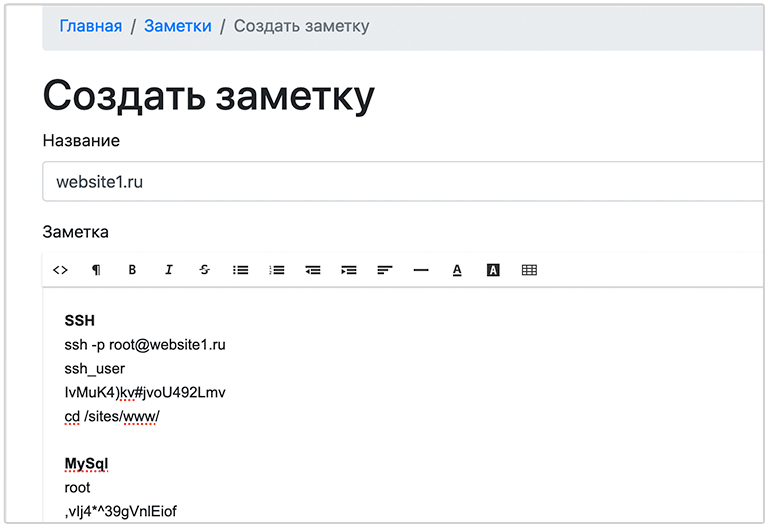

Многофункциональный

html-редактор

Для того, чтобы заметки были удобочитаемыми, предоставляется простой, но мощный html-редактор со всеми основными популярными функциями и тэгами — от формата текста полужирным и курсивом до таблиц и списков с возможностью поправить исходный html-код заметок.

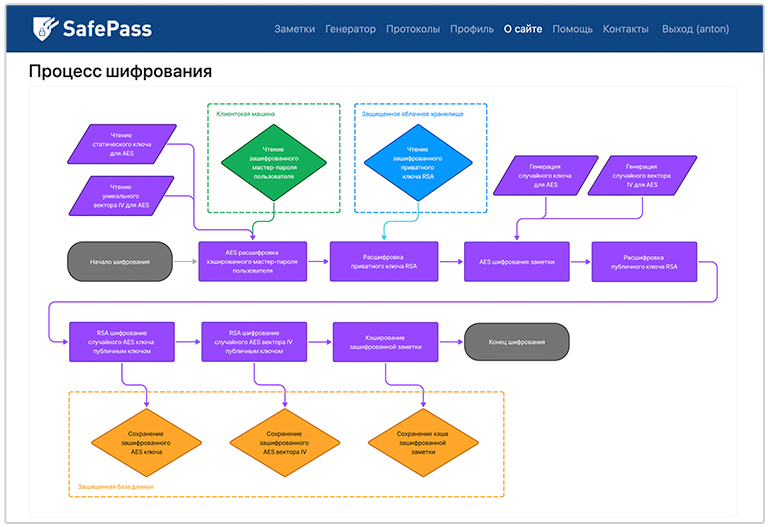

Максимальная безопасность

и защита

Все данные максимально защищены при помощи гибридной системы шифрования, совмещающей преимущества криптосистемы RSA с открытым ключом с производительностью симметричной криптосистемы AES. Подробнее о шифровании и мерах безопасности SafePass можно прочитать на странице «Безопасность».

Удобная работа с категориями

Когда заметок становится слишком много, на помощь приходят категории. Все заметки можно разложить в разные категории и не путаться.

Запись всех действий

пользователя в аккаунте

Ведется протоколирование всех действий — от входа в аккаунт и проверки мастер-пароля до удаления всех заметок или очистки сессии. Протоколы удалить или очистить невозможно.

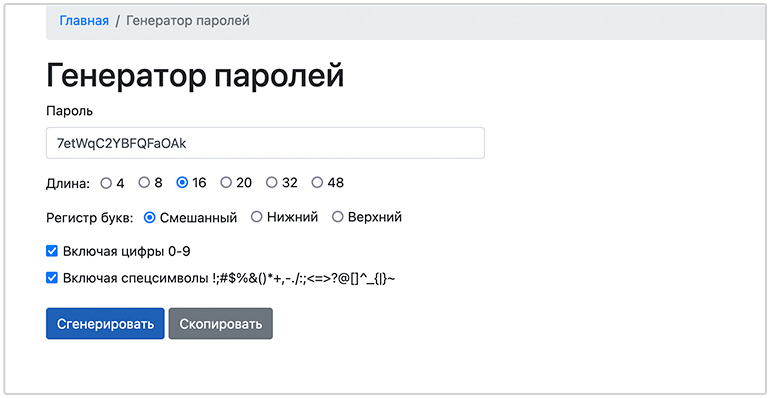

Генератор паролей

Для создания криптостойких паролей предоставляется генератор паролей с набором букв, цифр и специальных символов с различной длиной паролей и возможностью выбора регистра букв.

Дополнительно

Сервис работает в любом современном браузере и на любом устройстве.

Не требуется загружать никаких приложений и ставить какие-либо расширения в браузере.

Ежедневные копии данных.

Защищен ПО с машинным обучением против атак нулевого дня и OWASP Top 10.

Скорость загрузки страниц не превышет 0,5 секунды.

Российская разработка.

Серверы находятся в России.

Свидетельство о государственной регистрации программы для ЭВМ №2024686476.

Стоимость

Первый месяц после регистрации предоставляется бесплатно.

Количество создаваемых заметок неограниченно.

Оплата происходит через сервис Т-Банка. К оплате принимаются все основные банковские карты — МИР, UnionPay, Visa, MasterCard, а также T-Pay, SberPay, MirPay.

РегистрацияКорпоративному сектору

Мы можем настроить частное облако для нужд вашей компании по стандартам защиты облачной инфраструктуры Yandex Cloud, PCI DSS, ГОСТ Р 57580.1-2017 и требованиям Федерального закона Российской Федерации № 152-ФЗ "О персональных данных". Это облачное решение, для которого не нужно ничего настраивать силами ваших IT-специалистов — у вас будет свой собственный SafePass с доступом только вашим сотрудникам, а управление сервером и безопасностью инфраструктуры мы возьмем на себя. Также возможно размещение в вашем корпоративном контуре нашего сервера с административным доступом только нашим сотрудникам и защитой российскими сертифицированными продуктами. Для обсуждения всех деталей напишите нам письмо, и мы вернемся к вам с ответом.

Контакты